Disney Plus Polska: lista seriali z napisami/dubbingiem? Będzie tego więcej, niż zdołacie obejrzeć w rok! - Vibez

Disney+ TV Show Suggestions💙 | Good movies to watch, Disney movies to watch, Netflix movies to watch

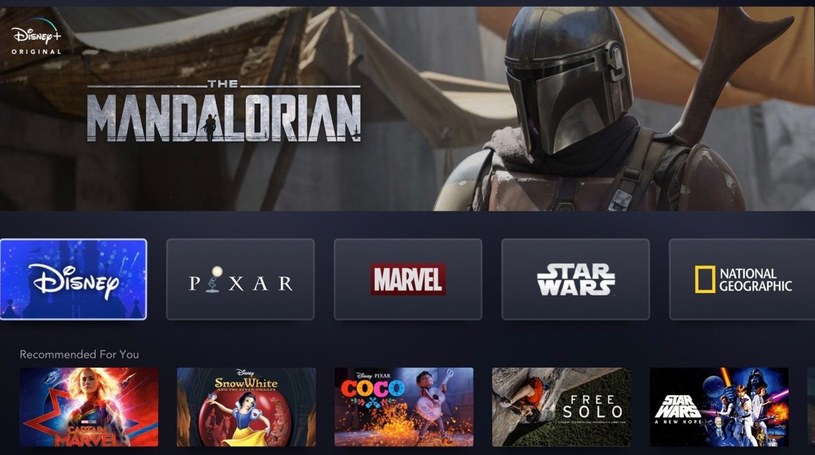

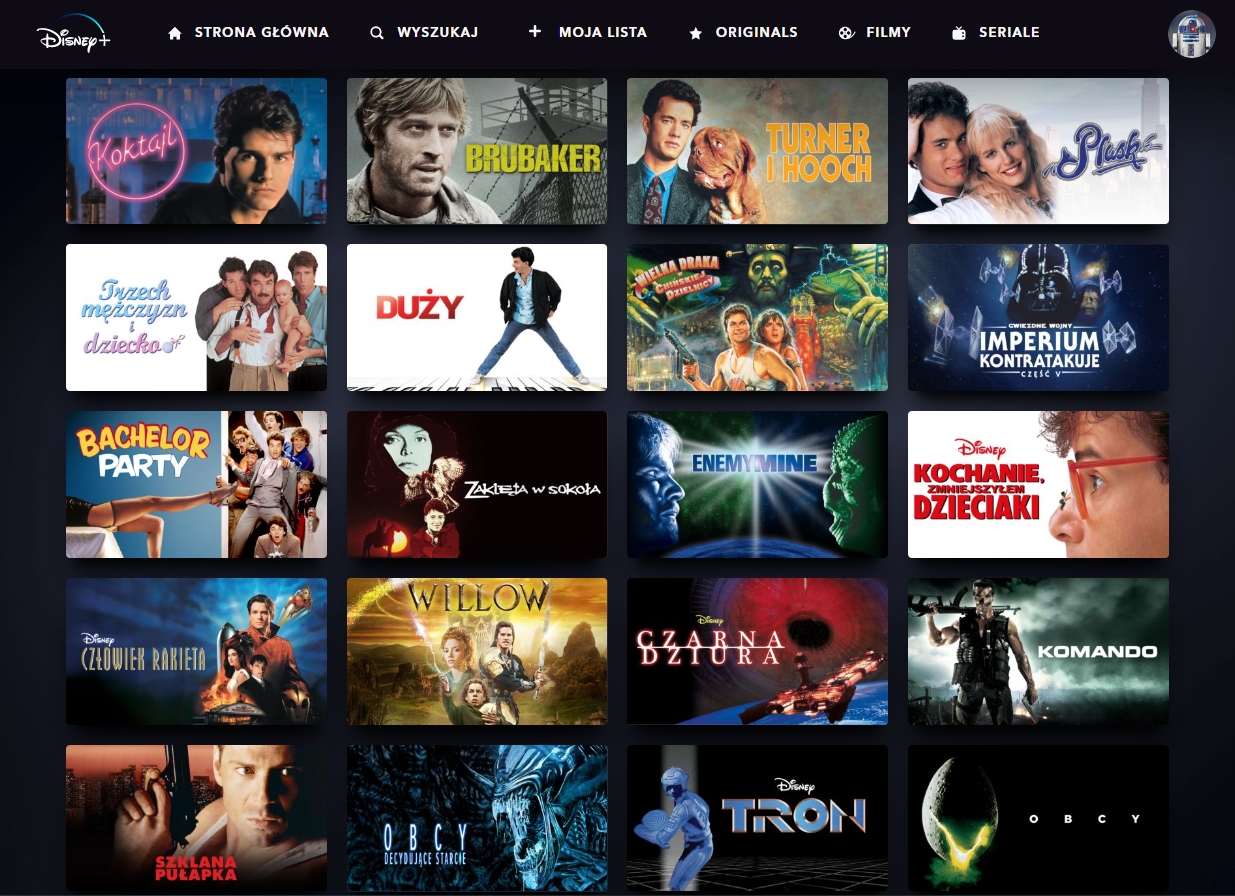

Lista filmów i seriali z Disney+ to praktycznie cała bilbioteka Disney'a i jeszcze więcej | iMagazine

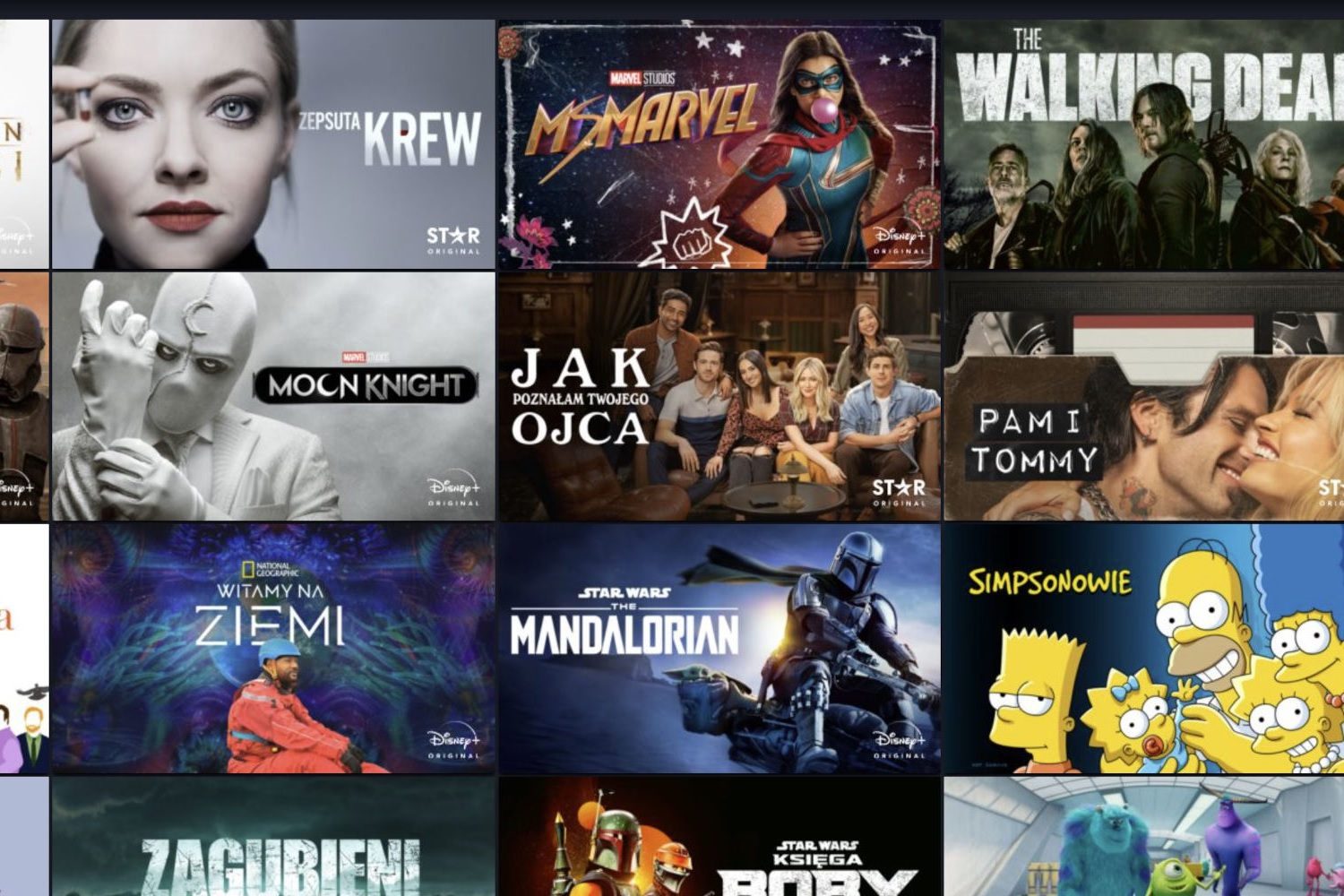

Oferta Disney+ w Polsce prezentuje się imponująco. Lista filmów i seriali - PC World - Testy i Ceny sprzętu PC, RTV, Foto, Porady IT, Download, Aktualności

Oferta Disney+ w Polsce prezentuje się imponująco. Lista filmów i seriali - PC World - Testy i Ceny sprzętu PC, RTV, Foto, Porady IT, Download, Aktualności

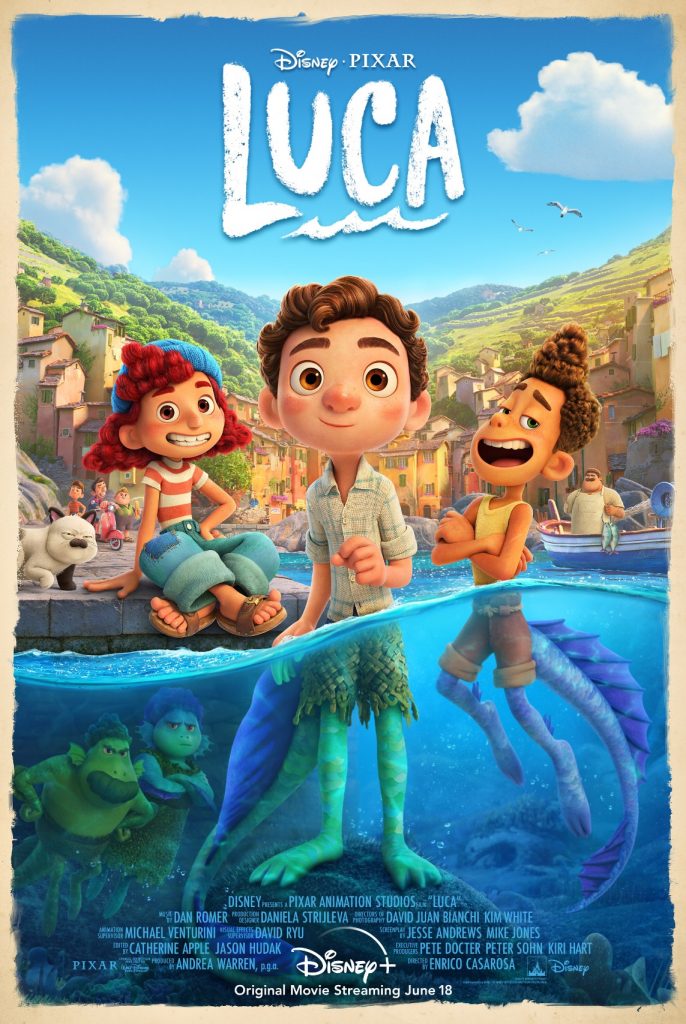

TOP 10 filmów polecanych na platformach: Netflix, HBO Max, Disney plus. Które z nich są najlepiej oceniane? 14.10.22 | Gazeta Krakowska

Disney Plus (Disney+) — najlepsze filmy edukacyjne dla dzieci — lista 10 tytułów - Przystanek Rodzinka - blog parentingowy o dzieciach okiem logopedki

Disney Plus w Polsce – data premiery, cena, filmy i seriale. Sprawdź, co już wiemy - PC World - Testy i Ceny sprzętu PC, RTV, Foto, Porady IT, Download, Aktualności

![Disney+ już działa w Polsce. Pierwsze wrażenia i co tam znajdziemy? [TEST] | naTemat.pl Disney+ już działa w Polsce. Pierwsze wrażenia i co tam znajdziemy? [TEST] | naTemat.pl](https://m.natemat.pl/fe08088c1d8ec341eecff30ad3c9af35,922,0,0,0.jpg)

![Disney+ i problemy z rejestracją. Jak dostać link aktywacyjny? [PORADNIK] | naTemat.pl Disney+ i problemy z rejestracją. Jak dostać link aktywacyjny? [PORADNIK] | naTemat.pl](https://m.natemat.pl/fdb8c024fa081c8a6b4bfad3f993c2de,922,0,0,0.jpg)